Des associations se mobilisent contre l'agrandissement de la ZAC Charbonnière à Marigny-les-Usages

La ZAC Charbonnière à Marigny-les-Usages doit encore s'agrandir. Cela concerne la zone 3 du parc technologique situé dans la métropole d'Orléans. Au m

La ZAC Charbonnière à Marigny-les-Usages doit encore s'agrandir. Cela concerne la zone 3 du parc technologique situé dans la métropole d'Orléans. Au m

Dans deux mois exactement ce sera le premier tour des élections municipales. C'est donc le début de la ligne droite jusqu'au premier tour et les candi

À 5,49 euros par mois, cette offre de NRJ Mobile revient à peine plus cher qu'un café en terrasse. Une solution radicale pour alléger ses charges fixe

Tout fraichement sorti des usines de Samsung, le tout nouveau smartphone pliant à trois volets connaît déjà ses premières déconvenues avec des bandes

Le sanglier prolifère en zone périurbaine, notamment à Toulouse où, près des friches là où la nourriture abonde, il n'est pas rare de voir cet omnivor

Un Conseil de défense consacré aux manifestations en Iran réprimées par les autorités et aux menaces américaines de prise de contrôle du Groenland a é

C'est un des rares édifices religieux de style gothique dans le Poitou, où l'art roman domine : à Pindray, les collectivités se mobilisent pour restau

En France, les enfants placés à l'ASE font partie des plus exposés aux troubles psychiques. Ils subissent pourtant, à leurs dépens, des défaillances d

Dans le pic Saint-Loup, les conclusions de l'enquête publique concernant le renouvellement et l'extension de la carrière de Murles, avec la création d

300 voitures et 50 poids lourds ont été contrôlés par les gendarmes et les services administratifs, mardi 13 janvier entre 22 h et 1 h du matin, sur l

La compagnie 32 Novembre en mettra plein la vue aux spectateurs du Théâtre, vendredi 16 janvier

La contamination de certains cours d'eau en Ariège atteint des niveaux alarmants. Un rapport révèle des taux de bactéries jusqu'à 6 900 fois supérieur

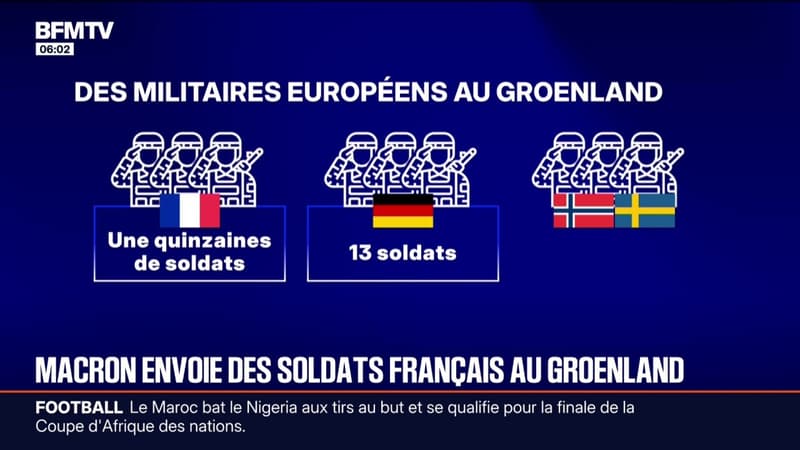

La France va participer à une mission militaire européenne au Groenland, ont appris nos confrères de l'AFP auprès de l'armée française ce mercredi 14

L'Ukraine pourra dépenser 60 milliards d'euros, sur les 90 milliards prêtés par l'UE, pour renforcer ses capacités militaires en 2026 et 2027. Kiev ne

Coupures d'Internet, violences massives, incertitude totale sur le sort des proches : Hengameh Yahyazadeh, présidente et porte-parole toulousaine du c

La nuit, des sangliers s'introduisent dans la résidence universitaire Daniel Faucher, sur l'île du Ramier à Toulouse. Les étudiants témoignent d'une c

Pendant deux soirées, Thomas Dutronc et ses copains musiciens occuperont la scène de la Halle aux Grains avant de se retrouver autour de bonnes tables

Une mission militaire européenne, à laquelle la France participera, sera déployée au Groenland, alors que Donald Trump confirme sa volonté de s'empare

Après ses voeux aux Armées sur la base aérienne d'Istres ce jeudi, Emmanuel Macron retournera à Orly à bord d'un A330 MRTT piloté par Thomas Pesquet.

Une start-up française propose d'inviter à son mariage de parfaits inconnus, en leur faisant payer l'entrée. Une manière pour les invités de voyager a

Depuis le début de l'année, l'Iran est secoué par un mouvement social durement réprimé par le régime qui a fait entre plusieurs centaines et plusieurs

Cette journée pédagogique, qui s'inscrit dans le parcours Avenir des collégiens, avait pour objectif de faire découvrir aux élèves de 4e et de 3e, la

L'hiver, le froid... et un conte au coin du feu de cheminée... À la médiathèque Simone Veil, point de cheminée mais des radiateurs chauffés à l'eau th

Récemment, le maire de Saint-Benoît-de-Carmaux Thierry San Andres, a présenté ses vSux à la population et aux acteurs de la vie civile. Une année part

Les élections municipales auront lieu les 15 et 22 mars prochains partout en France. À deux mois du scrutin en Isère, c'est le moment de vérifier que

En Côte d'Ivoire, premier producteur mondial de cacao, la principale campagne de commercialisation connait quelques remous. En effet, les producteurs

Dès le début de la journée, des dizaines d'agriculteurs ont investi les abords de Toulouse. Tracteurs, banderoles et drapeaux ont marqué une nouvelle

Deux semaines après l'incendie meurtrier du bar Le Constellation à Crans-Montana, la famille de Cyane, serveuse de 24 ans, conteste via son avocate la

Plus de 3000 manifestants tués par la police en Iran selon une ONG. Le pays est coupé de tout, internet, téléphone. Les Iraniens qui vivent à Paris so

La tradition a simplement changé de date, mais l'esprit de fête est resté intact. Initialement prévu en décembre, le repas de Noël de l'Ehpad La Provi

Les députés ont approuvé en commission, mercredi, une limitation des grèves dans les transports. L'idée est régulièrement avancée lors des mouvements,

Des agriculteurs ont pénétré de force dans une annexe des bâtiments du ministère français de l'Agriculture afin de protester contre l'accord de libre-

"Si le 49.3 permet de cranter les avancées sociales et écologiques qu'on a négocié, je dis 'pourquoi pas'", affirme ce mercredi le député socialiste R

L'armée française a assuré ce mercredi 14 janvier 2026 que des militaires vont participer à une mission militaire européenne au Groenland. Une annonce

À 2 mois des élections municipales, le maire Michel Coste a accueilli ce mercredi 14 janvier au soir, les Cérétans pour la dernière cérémonie des vSux

Tous les soirs, les chroniques du 20h BFM font leur choix dans l'actualité.

Le Danemark et les États-Unis ont un "désaccord fondamental" à propos du Groenland. C'est ce qu'a déclaré ce mercredi le ministre danois des Affaires

Pour la première fois depuis de longues décennies, le suspense est entier pour des élections municipales à Sisteron (Alpes-de-Haute-Provence). Daniel

Le tribunal de commerce de Bordeaux a accordé ce 14 janvier un délai supplémentaire aux candidats intéressés pour la reprise du site des papèteries de

Martine Vassal a détaillé ce mercredi soir une série de mesures à destination des jeunes, dans le cadre de la campagne des municipales : gratuité des

L'AZ Monica à Anvers a été victime d'une cyberattaque mardi, entraînant une grave perturbation des systèmes...

La directrice générale de Veolia affirme qu'à l'échelle de l'UE, les énergies de récupération représentent un potentiel de 400 gigawatts, soit l'équiv

Fiscaliste et secrétaire général d'Attac, Vincent Drezet revient sur les techniques permettant aux plus fortunés de se soustraire à l'impôt et ébauche

Pendant tout le mois de janvier, une équipe réalise des fouilles au pied du logis royal du château d'Amboise. Elle cherche à déterminer si, à cet endr

Moins de deux mois après son inauguration, le poste de police de proximité de Saint-Jérôme (13e) est plébiscité par les habitants. La présence policiè

La Coordination Rurale 64 appelle a une grande mobilisation, ce jeudi 15 janvier 2026, au niveau du péage de Biriatou. Une opération symbolique, prévu

L'Amérique a eu les Bush et les Kennedy. La France pourrait bientôt avoir les Wauquiez et les Sarkozy. Car oui, les népo babies n'ont pas seulement en

"Comment faire face aux traumas de la vie quand on est un arbre ?" : c'est le thème de la conférence organisée ce jeudi 15 janvier, à 18 h 30, à la Vi

Les élections municipales à Agen voient émerger une quatrième liste. Soutenue par le Parti des travailleurs, elle sera menée par Eric Lafond. Il prône

Voici, en quelques lignes, les faits divers de ces derniers jours dans la Nièvre.

Ce mercredi 14 janvier 2026, les agriculteurs ont remis en place des barrages filtrants en des points stratégiques de Quimper (Finistère). Une partie

L'ensemble de jeunes chanteurs du collège Reverdy de Sablé-sur-Sarthe, récemment élue deuxième meilleure chorale de France, a interprété Démons de min

Un nouveau prêt de l'Union européenne doit permettre à Kiev de financer son effort de guerre. Si la France plaide pour que cet argent profite en prior

Les policiers de la BAC d'Agen ont interpellé un homme qui s'adonnait à une transaction de stupéfiants. Des armes ont été retrouvées à son domicile.

Le vendredi 9 janvier, les musiciens de l'harmonie du Commerce et le chSur Chant'Hersin ont multiplié les intermèdes, appréciés des quelque trois cent