iPhone : une faille exploitable met vos données en danger - Comment se protéger ?

Les utilisateurs d'iPhone sont confrontés à une nouvelle vague de phishing exploitant leurs habitudes numériques pour contourner les protections d'Apple. ...Actualités similaires

Articles similaires à iPhone : une faille exploitable met vos données en danger - Comment se protéger ?

Une faille met en danger des milliards de smartphones Android, alerte Microsoft

Une faille de sécurité a été découverte dans le système de communication des applications sur Android. La brèche permet à une app malveillante de voler ...Actualités similaires

Apple va enfin déployer un vrai mode réparation sur ses iPhone pour protéger vos données

Apple planche enfin sur un véritable mode réparation qui vous facilitera grandement la tâche lorsque devrez faire réparer votre iPhone. Celui-ci devrait ...Actualités similaires

iOS 17.5 continue de protéger vos données quand vous envoyez votre iPhone en réparation

La gestion des réparations d'iPhone va devenir plus pratique avec la dernière mise à jour d'iOS. Jusqu'à présent, les utilisateurs devaient désactiver ...Actualités similaires

Legapass : comment protéger ses données privées jusque dans l'au-delà

Comment gérer les données numériques après la mort de son détenteur ? La jeune pousse française Legapass a conçu un archivage pour transmettre ...Actualités similaires

Legalpass : comment protéger ses données privées jusque dans l'au-delà

Comment gérer les données numériques après la mort de son détenteur ? La jeune pousse française Legalpass a conçu un archivage pour transmettre ...Actualités similaires

iPhone : une faille de sécurité mettrait tous les utilisateurs d'iMessage en danger, devez-vous vous inquiéter ?

Une série de posts publiés sur X (Twitter) alerte sur une prétendue faille de sécurité permettant de prendre le contrôle d'un iPhone via iMessage, sans ...Actualités similaires

Comment protéger la confidentialité des données dans un contexte d'évolutions permanentes

La protection des données n'est pas un concept statique. Elle évolue en fonction des besoins et des attentes des consommateurs, des entreprises et des ...Actualités similaires

Vol de données de la sécurité sociale : 33 millions de victimes, quels sont les dangers et comment se protéger

Une cyberattaque visant deux importants opérateurs de tiers payant menace les informations personnelles de 33 millions d'assurés sociaux en France. Cette ...Actualités similaires

Cette faille met les utilisateurs Apple en danger

La faille, située au niveau de l'application "Apple Shortcuts", expose les données des utilisateurs à leur insu.Actualités similaires

ChatGPT : une faille de sécurité met en danger les données personnelles

Des chercheurs de l'universite de l'Indiana aux Etats-Unis ont fait une decouverte qui remet en question la promesse de confidentialite censee accompagner ...Actualités similaires

Comment transférer ses données sur son nouvel iPhone ou smartphone Android ?

Retrouver ses données sur un nouveau téléphone n'est pas une corvée si l'on sait s'y prendre. Voici comment faire, que vous ayez un smartphone iOS ou ...Actualités similaires

Une faille de sécurité majeure chez Ledger met en danger des applications de cryptomonnaie

Ledger, l'un des leaders français du secteur des crypto-monnaies, a identifié une faille exploitée par des hackers. Cette vulnérabilité concerne le Connect ...Actualités similaires

iOS 17 : un simple Flipper Zero peut provoquer le crash de votre iPhone, comment vous en protéger

Le Flipper Zero est capable d'attaquer les iPhone équipés de la dernière version iOS 17.Actualités similaires

Sur iPhone et Mac, une faille des processeurs permet de voler vos données

Des chercheurs en cybersécurité ont mis en évidence une faille des processeurs sur iPhone et Mac. En l'exploitant, il est possible pour une personne mal ...Actualités similaires

iOS 17 : Comment protéger vos yeux en utilisant votre iPhone

Pour prévenir la fatigue oculaire, iOS 17 dispose d'une fonctionnalité pour vous aider à garder votre écran à la bonne distance de vos yeux.Actualités similaires

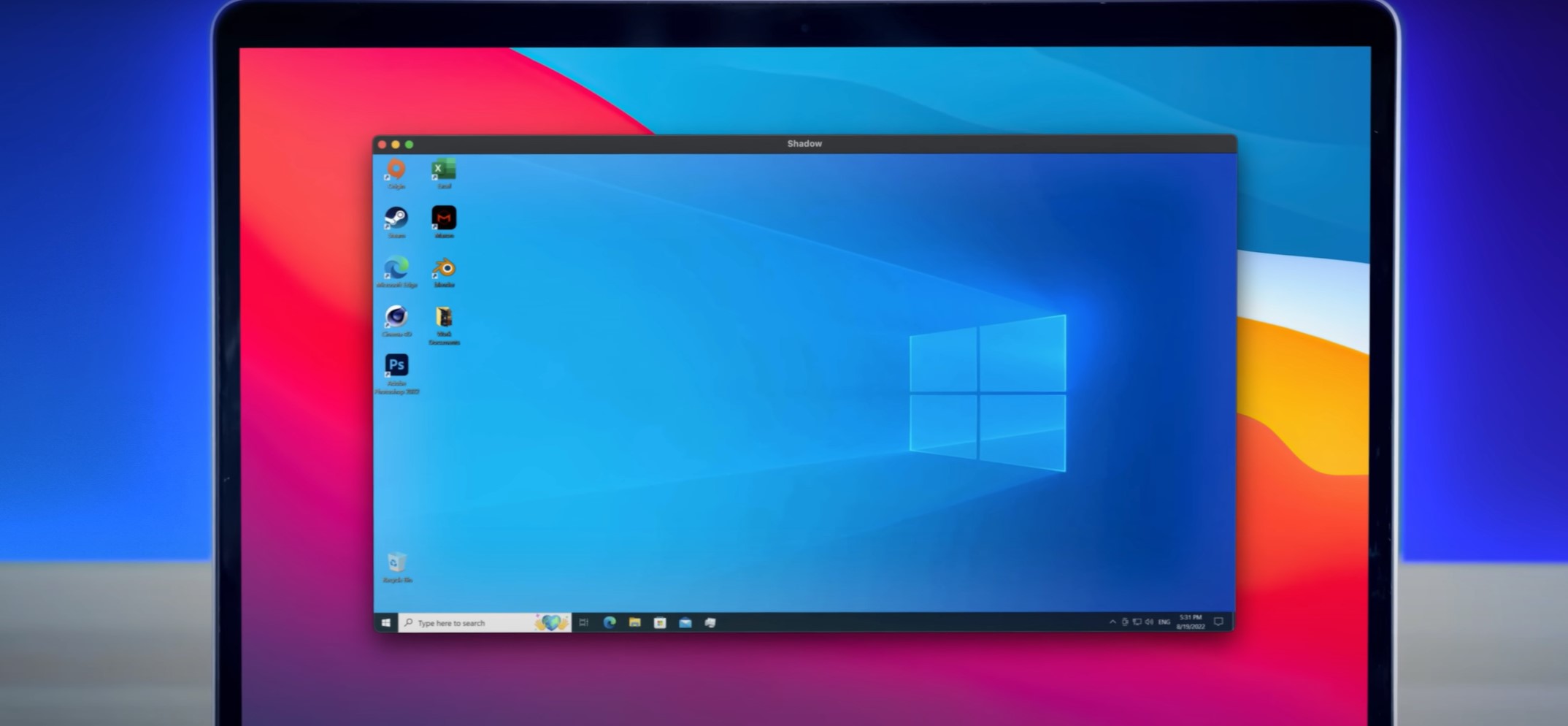

Fuite de données chez Shadow : quelles données sont concernées ? Comment se protéger ?

Le service de PC dans le cloud Shadow s'est fait pirater il y a peu. On fait le point sur les données qui se baladent dans la nature et comment éviter de ...Actualités similaires

Comment prévenir les fuites de données sur ChatGPT pour protéger vos données ?

Le Shadow IT (« informatique fantôme »), c'est-à-dire l'utilisation par les employés de logiciels et de services non autorisés ou non approuvés, a ...Actualités similaires

iPhone 15 : RHINOSHIELD sait comment le protéger en préservant son design [Sponso]

Cet article a été réalisé en collaboration avec RHINOSHIELD Les iPhone 15 sont désormais officiels et il n'aura pas fallu longtemps à RHINOSHIELD pour ...Actualités similaires

Chrome : cette faille zero day menace votre sécurité, comment vous protéger ?

Une fois de plus, Chrome est touché par une faille zero day activement exploitée par des pirates. Il est donc primordial de télécharger la dernière mise à ...Actualités similaires

Un ex-colonel algérien explique comment Kiev met en danger les vols civils avec ses drones

Dans la nuit du mardi au mercredi 30 août sur fond d'une attaque massive de drones ukrainiens, plusieurs vols de passagers à destination de Moscou, dont l'un ...Actualités similaires

iPhone : attention, cette pratique très répandue vous met en grand danger

Vous êtes nombreux à laisser votre iPhone en charge à vos côtés pendant la nuit. Une pratique qui peut s'avérer très dangereuse en cas de surchauffe du ...Actualités similaires

Une faille de sécurité dans les processeurs Intel met en danger les données de millions d'utilisateurs

Un chercheur de Google a découvert une nouvelle vulnérabilité dans les processeurs Intel. Si les hackers venaient à l'exploiter, de nombreux systèmes ...Actualités similaires

iPhone, iPad, Mac : mettez vos appareils à jour, une grosse faille vous met en danger

Apple a publié de nombreux et importants correctifs de sécurité, qui concernent plusieurs applications, OS et appareils de la marque à la pomme.Actualités similaires

Les causes des fuites de données comment s'en protéger

Nous aimerions tous avoir la certitude que nos données critiques ne risquent pas de tomber entre de mauvaises mains. Mais à l'heure où les données ...Actualités similaires

Cloud : comment en bénéficier sans mettre ses données en danger

Peut-on tirer profit des capacités des hyperscalers sans risquer de se faire espionner ? Le cloud souverain est-il une vue de l'esprit ? Le chiffrement ...Actualités similaires

• Sources :

• Mots clés :

• Participer :

• Suivre l'actualité :

BACK TO TOP