Sécurité informatique : comment repérer un faux bloqueur de données ?

Si vous vous retrouvez avec quelques bloqueurs de données en main, seriez-vous capable de déterminer celui qui contient une charge malveillante qui vous est ...Actualités similaires

Articles similaires à Sécurité informatique : comment repérer un faux bloqueur de données ?

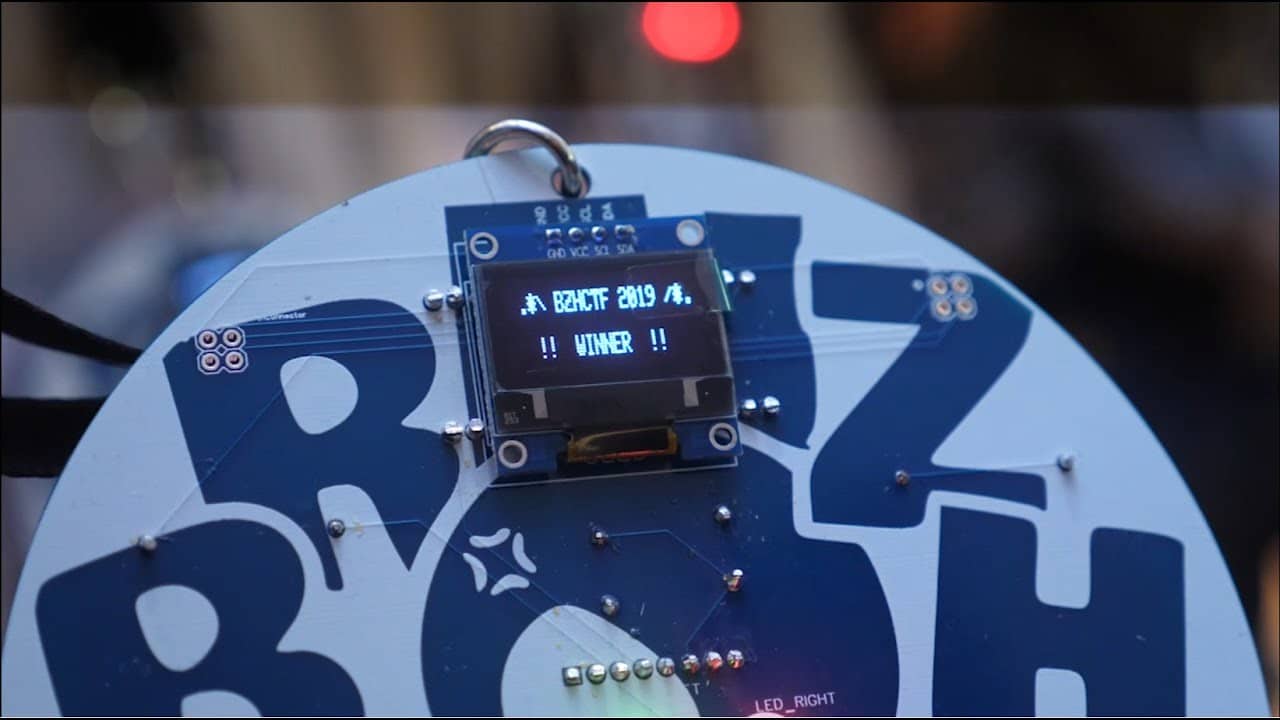

BreizhCTF : la compétition de sécurité informatique à Rennes le 1er avril 2022

La Bretagne accueille un événement hors norme, réunissant en présentiel 500 hackers toute une nuit pour une compétition de cybersécurité. Le BreizhCTF se ...Windows 11 : attention, ce faux support d'installation vole vos données bancaires et mots de passe

Si vous envisagez de mettre à jour votre PC vers Windows 11, méfiance. Un faux programme d'installation de Windows 11 s'est retrouvé dans la nature, comme ...Ce nouveau logiciel gère les données cryptées issues de diverses sources en toute sécurité

Les progrès informatiques ont permis la naissance de plusieurs projets technologiques innovants. Récemment encore, une équipe d'informaticiens a développé ...Lysogene : de nouvelles données positives de biomarqueurs de LYS-SAF302 et des données favorables de sécurité de LYS-GM101 au présentées au WORLDSymposium" 2022

Lysogene, société biopharmaceutique de phase 3 s'appuyant sur une plateforme technologique de thérapie génique ciblant les maladies du système nerveux ...Gironde : quatre chiffres clés sur les données de la Sécurité routière en 2021

Les chiffres de l'accidentalité routière 2021 seront officiellement arrêtés au mois de... mai 2022 par l'Observatoire national interministériel de la ...Tendances informatiques dans les universités allemandes : sécurité et cloud en tête, données de recherche en queue de peloton

Le cloud et la sécurité dominent les tendances informatiques, même dans le paysage de l'enseignement supérieur et de la recherche en Allemagne - en ...Digital Markets Act : au risque de la sécurité des données ?

Les négociations se poursuivent au sein de l'Union européenne sur le Digital Markets Act (DMA). Ce dossier est l'une priorité de la PFUE. Il s'agit ...secIT 2022 : « La sécurité informatique n'a jamais été aussi importante »

Du 29 au 31 mars 2022, la scène de la sécurité informatique se retrouvera au secIT à Hanovre. Les conférences éditoriales, sélectionnées par les ...Aux Jeux Olympiques de Pékin, risque de piratage de données sous couvert de sécurité sanitaire

Les Jeux Olympiques d'hiver 2022 viennent de s'ouvrir ce vendredi 4 février à Pékin, et les alertes sur des excès de surveillance et de contrôle n'ont pas ...Un enjeu de cyber sécurité : repérer les mouvements latéraux des attaquants

Pandémie, télétravail : les cyberattaques se sont démultipliées en 2021, venant confirmer une tendance structurelle. Afin de se défendre, repérer les ...Le premier label de sécurité informatique du BSI est attribué à mail.de

Le fournisseur de messagerie mail.de reçoit le premier label de sécurité informatique de l'Office fédéral de la sécurité des technologies de ...Congrès sur la sécurité informatique : la ministre allemande de l'Intérieur veut renforcer le BSI

Lors de l'ouverture du 18e congrès sur la sécurité informatique, la nouvelle ministre fédérale de l'Intérieur Nancy Faeser (SPD) a annoncé une extension ...Cette apocalypse quantique qui menace la sécurité de toutes nos données en ligne

Le développement des ordinateurs quantiques pourraient constituer un sérieux problème en matière de protection des données sensibles.Cybersécurité : « ne laissez pas les arrestations du groupe de hackers REVil vous bercer d'un faux sentiment de sécurité »

Le FSB, le service fédéral de sécurité de la fédération de Russie, a annoncé avoir démantelé le groupe de hackers REvil, considéré comme le groupe de ...Étude : les réseaux et la sécurité informatique sont la cible principale des attaques de phishing

Une étude initiée conjointement par OpenText" (NASDAQ : OTEX), (TSX : OTEX) et IDG Communications, Inc. révèle que les décideurs informatiques du monde ...Correctifs de sécurité : des attaquants pourraient manipuler les bases de données dans IBM Db2

Les administrateurs d'applications IBM devraient mettre à jour Cloud Private, Db2, Elastic Search, Event Streams et Netty. Si ce n'est pas le cas, des pirates ...Webinaire de c't : La sécurité informatique pour les non-nuls

Des chevaux de Troie d'extorsion qui ne libèrent les données privées que contre une rançon (si tant est qu'ils le fassent), des fournisseurs qui se font ...La Cnil sanctionne l'opérateur de téléphonie mobile Free d'une amende de 300.000 euros pour ne pas avoir respecté notamment la sécurité des données de ses utilisateurs

La Cnil, gendarme de la vie privée des Français, a sanctionné l'opérateur de téléphonie mobile Free d'une amende de 300.000 euros pour ne pas avoir ...La CNIL sanctionne l'opérateur de téléphonie mobile Free d'une amende de 300.000 euros pour ne pas avoir respecté notamment la sécurité des données de ses utilisateurs

La Cnil, gendarme de la vie privée des Français, a sanctionné mardi l'opérateur de téléphonie mobile Free d'une amende de 300 000 euros pour ne pas avoir ...Coronavirus: Une jeune hackeuse de 23 ans présentée à la justice pour avoir piraté le site de la Sécurité sociale et créé des milliers de vrais-faux pass sanitaires

Une jeune hackeuse de 23 ans doit être présentée à la justice aujourd'hui pour avoir piraté le site de la Sécurité sociale et créé des milliers de ...Uber : une faille de sécurité menace les données de 57 millions d'utilisateurs

Le système de messagerie électronique d'Uber abrite une faille de sécurité critique. D'après le chercheur en sécurité informatique Seif Elsallamy, cette ...Coyote : intégrer les données numériques pour une meilleure sécurité routière

Coyote annonce un nouveau partenariat avec le SPW Mobilité et Sofico, dans le cadre du projet pilote C-Roads, qui vise une plus grande sécurité routière via ...Stimulateurs cardiaques : des failles de sécurité informatique dans les implants cardiologiques

Lors d'une analyse sur le terrain d'appareils essentiels pour l'utilisation de stimulateurs cardiaques, de défibrillateurs cardiaques implantables et de ...Actualités similaires

Informatique. Cinq menaces qui auront un impact sur vos données personnelles et votre vie privée

L'année 2022 approche, et avec elle son lot de bonheur mais aussi de cyber menaces qui pèseront sur notre quotidien. Quelles sont-elles ? Cinq d'entre elles ...Actualités similaires

BusKill : le « câble de sécurité » rend les supports de données des ordinateurs portables inutilisables

Le BusKill est censé protéger les données d'un ordinateur portable ou d'un MacBook lors de déplacements, par exemple lorsque l'on travaille sur l'appareil ...• Sources :

• Mots clés :

• Participer :

• Suivre l'actualité :

BACK TO TOP