Sécurité informatique : comment repérer un faux bloqueur de données ?

Si vous vous retrouvez avec quelques bloqueurs de données en main, seriez-vous capable de déterminer celui qui contient une charge malveillante qui vous est ...Actualités similaires

Articles similaires à Sécurité informatique : comment repérer un faux bloqueur de données ?

« Movie money » : des faux billets circulent toujours, les conseils des gendarmes pour les repérer

L'arnaque n'est pas récente et pourtant, chaque semaine, des commerçants français constatent encore qu'ils ont été abusés par de la fausse monnaie. Dans ...Actualités similaires

Faux billets de 20 euros en circulation en Occitanie : la technique pour les repérer

Les gendarmes des Hautes-Pyrénées ont émis une alerte sur Facebook pour que les personnes soient vigilantes.Actualités similaires

Pourquoi vos données dans le cloud ne sont pas forcément en sécurité ?

Pour stocker leurs données, les entreprises louent des espaces sur le cloud. Cependant, cette location d'espace de stockage pourrait menacer la ...Actualités similaires

Covid-19 : faux sentiments de sécurité en famille ou entre amis, une étude alerte

Lundi 10 avril, le journaliste du Parisien, Nicolas Berrod affirmait sur Twitter que 25 492 cas positifs avaient été recensés en 24h contre 27 648, soit une ...Actualités similaires

[Pré-seed] Vie privée: Blindnet lève 1,3 million de dollars pour démocratiser la sécurité des données

Blindnet, une startup basée à New-York, entend démocratiser la sécurité des données en ligne grâce à une solution accessible pour les développeurs et ...Actualités similaires

La garantie de la sécurité absolue de vos données dans le Cloud, c'est possible !

[CONTENU PARTENAIRE] La start-up Pineappli propose désormais de passer au bureau numérique du futur !Ce n'est pas une solution de dématérialisation de plus, ...Actualités similaires

Informatique. Fuite de données clients : comment réagir ?

Des pirates ont réussi à accéder à la base de données de vos clients ou ont volé des informations personnelles et financières. Quelles sont les mesures ...Actualités similaires

Travail à domicile : comment trouver un équilibre entre la confidentialité et la sécurité des données

Le passage au télétravail a accéléré la transformation digitale, mais a également créé de nouvelles brèches s'agissant de la sécurité des données ...Actualités similaires

Attaque informatique à la Sécurité sociale: les données de 500 000 assurés piratées

La Caisse nationale d'assurance maladie (Cnam) a subi une attaque informatique qui inclut les comptes informatiques de 19 professionnels de santé et le vol de ...Actualités similaires

Sécurité routière : les données analysées et échangées entre le conseil départemental et la gendarmerie d'Eure-et-Loir

Une convention sur la sécurité routière a été signée, jeudi 17 mars 2022, entre le conseil départemental et le groupement de gendarmerie d'Eure-et-Loir.Actualités similaires

IoT et données : assurer la sécurité à l'ère du zettaoctet

Des voitures à l'usine connectée, nos espaces de vies et de travail sont truffés de dispositifs IoT. On estime aujourd'hui que plusieurs milliards de ...Actualités similaires

Sécurité informatique : Comment faire décoller le zero trust

Le terme zero trust, ou confiance zéro, est aujourd'hui sur toutes les lèvres, mais qu'est-ce qui se cache derrière cette nouvelle approche de la sécurité ...Actualités similaires

Mise à jour de sécurité pour IBM Spectrum Protect : accès tiers aux bases de données possible

Plusieurs composants d'IBM Spectrum Protect sont vulnérables et les pirates pourraient s'en servir pour attaquer les infrastructures de sauvegarde mises en ...Actualités similaires

Attaque russe : l'Ukraine se prépare à transférer son informatique et ses données à l'étranger

Face à la poursuite des combats en Ukraine, le gouvernement de Kiev se prépare notamment à un éventuel envoi de données sensibles et de l'infrastructure ...Nos conseils pour repérer les faux avis et les fausses notations sur les sites web

Que vous cherchiez un hôtel, un restaurant, ou même un plombier : vous n'y échapperez pas. Des étoiles, des...Nos conseils pour repérer les faux avis et les fausses notations sur les sites web comme Tripadvisor

Que vous cherchiez un hôtel, un restaurant, ou même un plombier : vous n'y échapperez pas. Des étoiles, des...Nos conseils pour repérer les faux avis et les fausses notations sur le net ?

Que vous cherchiez un hôtel, un restaurant, ou même un plombier : vous n'y échapperez pas. Des étoiles, des...Cyberattaques russes : une société informatique de Mont-Saint-Guibert renforce la sécurité d'une série d'entreprises et services belges

Les cyberattaques se multiplient, ces derniers jours. Des hackers russes s'en prennent aux systèmes informatiques...Un CyberScore grand public pour la sécurité des données en 2023

Pour les plateformes numériques à destination du grand public, le principe d'un CyberScore en lien avec une certification de cybersécurité a été ...Sécurité open source : GitHub partage sa base de données sur les failles de sécurité avec la communauté

L'hébergeur de code GitHub ouvre sa base de données GitHub Advisory Database aux contributions de la communauté. Ainsi, les membres de la communauté peuvent ...Recommandations : Rendre les ordinateurs plus sûrs grâce à des outils de sécurité informatique gratuits

Les administrateurs qui sont responsables de la protection des ordinateurs et des réseaux contre les chevaux de Troie dans les entreprises sont généralement ...Sécurité informatique : l'ETSI donne des conseils pour gérer les vulnérabilités exposées

Lorsque des entreprises ou d'autres institutions reçoivent un rapport de pirates informatiques ou de chercheurs en sécurité informatique concernant la ...Des données de l'armée américaine remettent en cause le discours sur la sécurité des vaccins

Au cours d'une audition au Sénat organisée par Ron Johnson, l'avocat Thomas Renz, qui représente des clients attaquant les obligations vaccinales, a ...BreizhCTF : la compétition de sécurité informatique à Rennes le 1er avril 2022

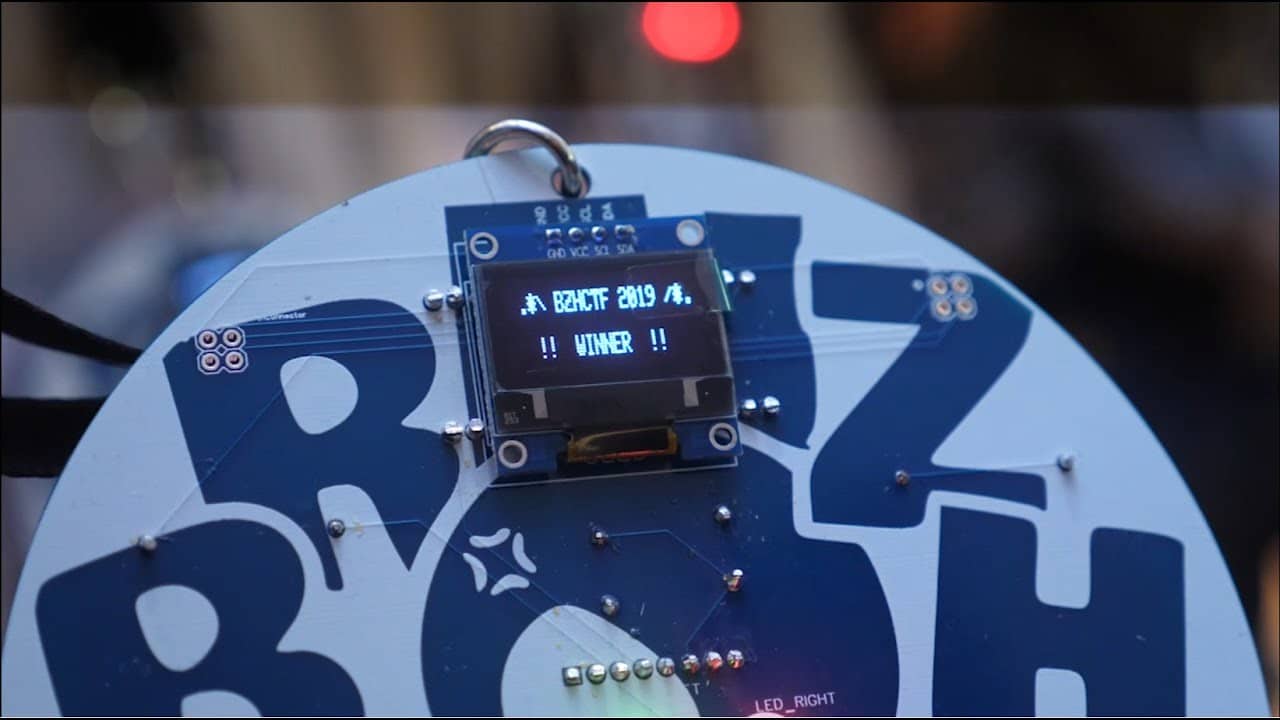

La Bretagne accueille un événement hors norme, réunissant en présentiel 500 hackers toute une nuit pour une compétition de cybersécurité. Le BreizhCTF se ...Windows 11 : attention, ce faux support d'installation vole vos données bancaires et mots de passe

Si vous envisagez de mettre à jour votre PC vers Windows 11, méfiance. Un faux programme d'installation de Windows 11 s'est retrouvé dans la nature, comme ...• Sources :

• Mots clés :

• Participer :

• Suivre l'actualité :

BACK TO TOP