c't 3003 : Comment pirater | Tutoriel Kali-Linux

Kali Linux est la boîte à outils standard du hacking - et à première vue, elle est aussi assez déroutante. c't 3003 fait donc un petit tour d'horizon de ...Actualités similaires

Articles similaires à c't 3003 : Comment pirater | Tutoriel Kali-Linux

Comment accéder à Sora 2 depuis la France ? Tutoriel pas à pas

Vous souhaitez contourner le géo-blocage américain pour accéder à Sora 2 et générer vos premières vidéos avec l'intelligence artificielle d'OpenAI ? On ...Actualités similaires

Fin de Windows 10 : voici comment installer Linux, choisir sa distribution, créer sa clé USB bootable et configurer son nouveau système

Windows 10 perd son support officiel. Votre PC refuse Windows 11 ? Linux offre une seconde vie gratuite avec des versions qui ressemblent à Windows et ne ...Actualités similaires

Comment se créer un serveur Windows/Linux pas cher?

Quand on veut créer un site ou développer une application, louer une machine dans le cloud pour y installer un serveur privé est une solution à ne pas ...Actualités similaires

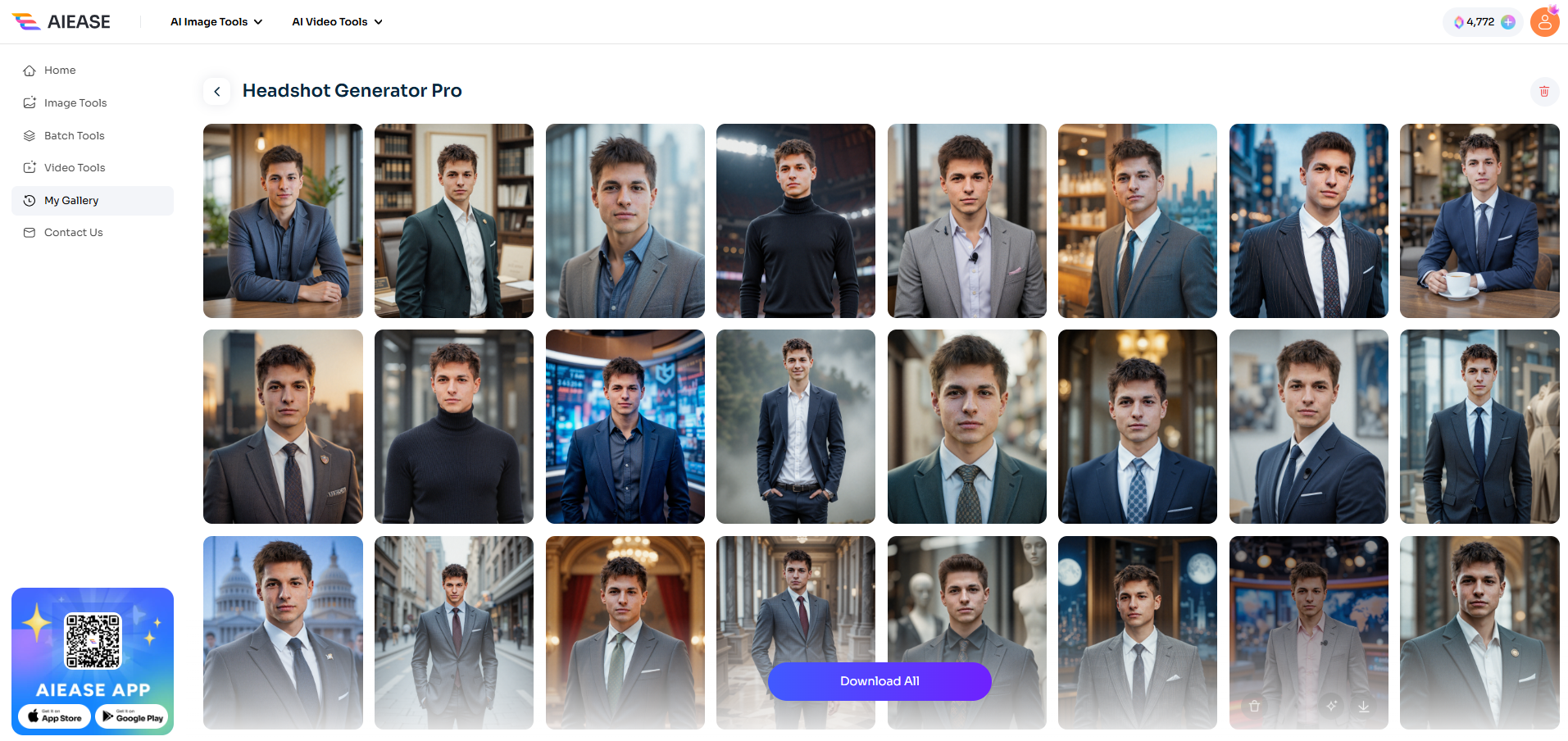

Tutoriel IA : comment générer une photo de CV professionnelle gratuitement en 5 étapes

Plus besoin de recourir à un photographe professionnel pour obtenir un portrait de qualité. Ce tutoriel va vous permettre de le faire en quelques minutes avec ...Actualités similaires

¨ Votre fond d'écran peut pirater votre ordinateur: voici comment

Les images que nous voyons chaque jour sur nos écrans pourraient cacher des dangers pour nos ordinateurs. Une étude récente révèle que des agents ...Actualités similaires

Arnaque sur WhatsApp : comment des faux concours peuvent pirater votre compte

Une arnaque vise actuellement WhatsApp. Avec des faux concours, les cybercriminels cherchent à prendre le contrôle de votre compte sur la messagerie.Actualités similaires

Comment désinstaller une application sur Mac ? Notre tutoriel

Installer un programme ou une application sur macOS ne présente aucune difficulté particulière, mais leur désinstallation peut dans certains cas s'avérer ...Actualités similaires

Linux pratique : voici comment modifier les comptes d'utilisateurs

De nombreuses commandes du système d'exploitation libre peuvent faire plus que ce que l'on croit. Et usermod en fait partie et s'avère très pratique.Actualités similaires

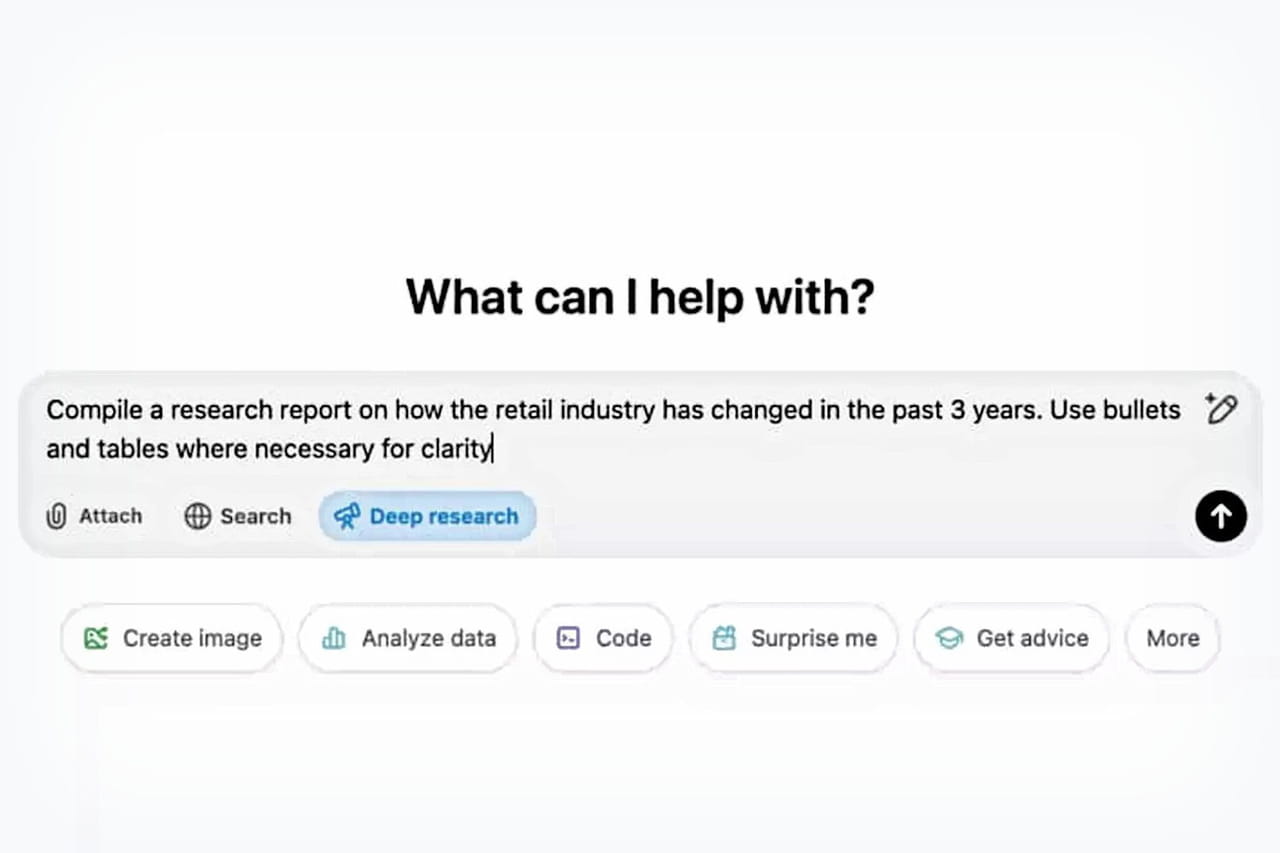

Tutoriel : comment utiliser les connecteurs Deep Research dans ChatGPT

Outils puissants, ces derniers demandent quelques ajustements. Leur but, approfondir les recherches et répondre de façon plus pertinente.Actualités similaires

Le "déplombage" ou Linux, comment contourner le cynisme de Microsoft, la méthode expliquée aux Nivernais

Le passage forcé de Windows 10 à Windows 11 ne va pas dans le sens de « l'évangélisation numérique », bien au contraire. Des utilisateurs mal informés ...Actualités similaires

Comment pirater un satellite/? Ce n'est peut-être pas aussi si dur qu'on l'imagine

Lors d'une conférence au Black Hat à Las Vegas, deux chercheurs allemands ont réalisé une démonstration marquante sur la cybersécurité spatiale. Pirater ...Actualités similaires

Tutoriel : comment automatiser Google Chrome avec Nanobrowser et Gemini

Bien configurer le LLM et présenter un prompt clair sont essentiels mais l'utilisation de cette extension Chrome est simplissime.Actualités similaires

Comment j'utilise VirtualBox pour faire tourner n'importe quel OS sur mon Mac - y compris Linux

Cette application vous permet d'exécuter des systèmes d'exploitation invités - tels que Linux, MacOS et Windows - sur votre Apple Silicon Mac, et son ...Actualités similaires

Comment ajouter Perplexity sur WhatsApp ? Notre tutoriel

Perplexity AI s'invite dans vos discussions WhatsApp. Découvrez comment poser vos questions à cette IA directement depuis votre appli préférée, et ce qu'il ...Actualités similaires

Tutoriel : comment maximiser "l'intelligence" d'un LLM avec la tree-of-thought

La tree-of-thought ou ToT permet de simuler la réflexion humaine pour résoudre un problème en suivant une chaîne de pensées parallèles. Il est possible de ...Actualités similaires

Kali Linux perd sa clé : mises à jour bloquées pour des millions d'utilisateurs

Une erreur humaine, une alerte critique : Offensive Security a perdu la clé de signature de Kali Linux, forçant ses utilisateurs à intervenir manuellement ...Actualités similaires

Kali Linux : les mises à jour plantent chez tout le monde, voici pourquoi

Tout allait bien jusqu'au jour où Kali s'est mis à bouder les mises à jour. Derrière l'erreur de signature qui bloque le système, pas de bug complexe ni de ...Actualités similaires

Windows 11 : cette faille critique permet de pirater votre PC en moins d'une seconde, voici comment l'éviter

Une nouvelle vulnérabilité majeure frappe Windows 11. Un pirate peut obtenir des droits d'administrateur en quelques instants grâce à une faille. Microsoft ...Actualités similaires

Android : comment se servir du nouveau terminal Linux sur votre smartphone

Google vient d'ajouter une fonctionnalité puissante à son système d'exploitation mobile : le terminal Linux ! Il est plus facile qu'on ne le pense à ...Actualités similaires

Comment démarrer son ordinateur, un tutoriel facile en quatre étapes

Dans notre monde numérique, l'ordinateur est devenu un outil indispensable pour la plupart d'entre nous. Que ce soit pour le travail, les études ou les ...Actualités similaires

Comment pirater un compte Facebook ? Les méthodes de hacker pour se protéger

Facebook est le réseau social au plus grand nombre d'utilisateurs dans le monde. Il est très convoité par les pirates qui en veulent à vos données afin de ...Actualités similaires

Comment désinstaller une application sur Mac ? Notre tutoriel

Installer un programme ou une application sur macOS ne présente aucune difficulté particulière, mais leur désinstallation peut dans certains cas s'avérer ...Actualités similaires

Copilot trahit Microsoft, l'IA révèle comment pirater Windows 11

Microsoft Copilot se retrouve au coeur d'une polémique inattendue. L'IA intégrée à Windows 11 donne un guide complet pour activer le système sans payer. ...Actualités similaires

Copilot de Microsoft vous montre comment pirater Windows 11 sans sourciller

Vous voulez activer Windows 11 sans payer ? Copilot, l'IA de Microsoft, vous donne la recette... et c'est un peu trop facile.Actualités similaires

L'IA permet aux hackers de pirater plus vite que jamais, voici comment cette technologie leur facilite l'accès à vos données personnelles

Les cybercriminels exploitent désormais l'intelligence artificielle pour attaquer plus vite et plus efficacement. Une étude révèle que les pirates peuvent ...Actualités similaires

• Sources :

• Mots clés :

• Participer :

• Suivre l'actualité :

BACK TO TOP